Napról napra nő a kibertámadások és fenyegetések száma, így a támadók kifinomultabb módszereket alkalmaznak a számítógépes rendszerek feltörésére. A kiberbiztonság nagyon hasznos védelmi rendszer a számítógépek, hálózatok, szerverek, elektronikus rendszerek, mobil eszközök, programok és elektronikus rendszerek digitális támadásokkal szembeni védelmére. Általában a számítógépes támadások célja az érzékeny adatokhoz való hozzáférés, megsemmisítés vagy módosítás az üzemeltetőktől pénzzsarolással vagy általános üzleti folyamatok megzavarásával. A kiberbiztonság elsősorban a számítógépes rendszerek illetéktelen hozzáféréstől való védelmét célozza. Számos kiberbiztonsági tipp létezik a kibertámadások elleni védelemre, például a frissítés szükségességére operációs rendszer , víruskereső szoftverrel, erős jelszavakkal, ne nyisson meg jogosulatlan hivatkozásokat vagy e-maileket, és kerülje a nem biztonságos Wi-Fi hálózatok nyilvános helyeken történő használatát.

Ez a cikk felsorolja Kiberbiztonsági szeminárium témái Mérnökhallgatók számára.

Kiberbiztonsági szeminárium témái mérnökhallgatóknak

A mérnökhallgatók kiberbiztonsági szemináriumának témáinak listáját az alábbiakban tárgyaljuk.

Adathalász támadások

Az adathalász támadás egy gyakori kibertámadás, amely csalárd kommunikációt küld, amely úgy tűnik, megbízható forrásból származik. Általában ez a kommunikáció e-mailben történhet. Az adathalász támadások fő célja olyan adatok ellopása, amelyek felhasználását vagy eladását célozzák, például bejelentkezési adatokat, hitelkártyaadatokat, bankszámlaadatokat, vagy rosszindulatú programokat telepítenek az áldozat számítógépére. Különféle típusú adathalász támadások léteznek, mint például az e-mail, a lándzsa, a bálnavadászat, a szétverés és a horgásztámadás.

Cserélhető adathordozó

A cserélhető adathordozók olyan biztonsági tudatosság témakör, amelyet naponta használnak különböző cégek. Ez az a hordozható adathordozó, amely lehetővé teszi a felhasználók számára, hogy adatokat másoljanak az eszközre, majd eltávolítsák az adatokat az eszközről. A cserélhető adathordozók könnyen eltávolíthatók a számítógépről, miközben az működik. Ennek használatával egyszerű az adatok küldése egyik számítógépről a másikra. Különféle típusú cserélhető adathordozók léteznek, például SD-kártyák, USB-meghajtók, CD-k, Blu-ray lemezek, DVD-k, mágnesszalagok és hajlékonylemezek.

Jelszó alapú hitelesítés

A jelszó alapú hitelesítés egy nagyon egyszerű kiberbiztonsági koncepció, amelyet különböző cégek használnak. A gyakran használt titkos szavakat az illetéktelenek könnyen kitalálják, hogy megszerezzék a hozzáférési jogot az Ön fiókjaiba. A kiberbűnözők számára nagyon könnyű hozzáférést biztosítani a fiókokhoz az alkalmazottak egyszerű vagy felismerhető jelszavainak használatával. Ha ezeket az adatokat ellopják, akkor eladhatják vagy nyilvánossá tehetők bevételszerzés céljából. Tehát a véletlenszerű jelszavak bevezetése sokkal nehezebbé teheti a kiberbűnözők számára a különböző fiókokhoz való hozzáférést. Ezenkívül a kéttényezős hitelesítés további biztonsági rétegeket is nyújthat, amelyek megvédik a fiók integritását.

Mobileszköz-biztonság

A Mobile Device Security segít megvédeni a mobilban tárolt és hordozható eszközökön, például laptopokon, táblagépeken és hordható eszközökön keresztül továbbított érzékeny adatokat. A mobileszközöket fenyegető potenciális veszélyek főként az adathalász csalások, a rosszindulatú mobilalkalmazások, a kémprogramok, a nem biztonságos Wi-Fi-hálózatok és az adatszivárgás. A biztonság megsértésének elkerülése érdekében minden vállalatnak megelőző és egyértelmű lépéseket kell tennie a kockázat csökkentése érdekében. A mobileszközök biztonságának előnyei elsősorban a biztonsági szabályzat érvényesítését, az alkalmazásvezérlést, az adatok biztonsági mentését, az automatizált eszköz regisztrációját, az eszközfrissítések vezérlését stb.

Távmunka

A távmunka nagyon hasznos a szervezetek számára, mert növeli a termelékenységet, javítja a munka és a magánélet egyensúlyát, valamint a rugalmasságot, de növeli a kiberbiztonsági problémákat is. Tehát a munkahelyi célokra használt eszközöknek, például laptopoknak, számítógépeknek és okostelefonoknak zárva kell maradniuk, miután telepítették a víruskereső szoftvert.

Sok vállalat egyre gyakrabban toboroz távmunkásokat, akik alkalmazkodtak az otthoni munkavégzés életmódjához, de képzésben kell részt venniük a megértéshez, valamint a kiberbiztonság elleni védekezés kezeléséhez, mivel az alkalmazottak néha főként személyes hálózatoktól, új online eszközöktől, személyes eszközöktől függenek, online szolgáltatások stb. Így előfordulhat, hogy problémákat tapasztalhatnak a járvány során. Ezért fontos, hogy egy kis időt szánjon a biztonsági folyamatok ellenőrzésére és annak ellenőrzésére, hogy minden működik-e és biztonságos-e.

Nyilvános Wi-Fi

Nyilvános használata Wi-Fi nagyon kényelmesen használható utazás közben vagy nyilvános helyeken, munka közben, online fiókok elérése és vészhelyzeti e-mailek megtekintése. Bár ezek a nyilvános hálózatok kibertámadásokhoz vezethetnek. A nyilvános Wi-Fi számos kockázatot rejt magában, mint például a rosszindulatú programok terjesztése, a rosszindulatú hotspotok, a köztes támadások, a Wi-Fi lesni és beszippantása, valamint a titkosítatlan hálózatok.

A nyilvános hálózatok nagyon biztonságos használatához ezeket be kell tartani; próbálja meg elkerülni az érzékeny adatokhoz való hozzáférést, használjon VPN-t, ragaszkodjon HTTPS-webhelyekhez, használjon böngészőbővítményeket és módosítandó kapcsolati beállításokat, kapcsolja ki a fájlok megosztását, használja az adatvédelmi képernyőt, használjon kéttényezős hitelesítést, telepítsen víruskeresőt és megfelelően jelentkezzen ki.

Cloud Security

Az üzleti biztonságot fenyegető belső és külső fenyegetések kezelésére szolgáló eljárások és technológiák gyűjteménye felhőalapú biztonságként ismert. Erre a biztonságra a különböző szervezeteknél szükség van, mivel integrálják a felhőalapú eszközöket és szolgáltatásokat, és infrastruktúrájuk részeként áttérnek a digitális átalakítási stratégiájukra.

Az olyan kifejezéseket, mint a felhőmigráció és a digitális átalakítás, gyakran használták a vállalati beállításokban. Ahogy a vállalkozások megőrzik ezeket az elképzeléseket, és optimalizálják működési megközelítésüket, új kihívások elé néz, amint egyensúlyba kerül a termelékenység és a biztonság szintje. Tehát a felhőalapú biztonság azokra az irányelvekre, technológiákra, szolgáltatásokra és vezérlőkre vonatkozik, amelyek megvédik a felhőadatokat, az infrastruktúrát és az alkalmazásokat a fenyegetésektől. A felhőbiztonságot elsősorban adatszerverek, fizikai hálózatok, adattárolás, operációs rendszer, számítógépes virtualizációs keretrendszerek, köztes szoftverek, futási környezetek stb. védelmére tervezték.

Közösségi média

Mivel a közösségi média ugrásszerűen fejlődött, és számos előnnyel jár, de számos kiberbiztonsági problémával szembesül számos hacker. Mivel naponta sok mindent teszünk közzé közösségi média fiókjainkon, például képeket, promóciókat, eseményeket, munkát stb. Mindezek megosztása adatvédelmi jogsértéseket okozhat. Néhány kapcsolódó probléma; adatvédelem, adatbányászat, vírusok és rosszindulatú programok támadásai, jogi problémák és még sok más.

Mindezen problémák megoldásához követnünk kell ezeket a megoldásokat, például erős jelszavakat kell létrehoznunk, gondoskodnunk kell arról, hogy a jelszavak nehezek legyenek kis- és nagybetűkkel, speciális karakterekkel és számokkal, kerüljük a személyes adatok, például telefonszámok, születési dátumok, nevek, közösségi adatok megosztását. biztonsági adatok, fotók, használja a különböző közösségi média platformok által megadott biztonsági és adatvédelmi lehetőségeket, csak engedélyezett Wi-Fi kapcsolatot használjon, frissítse az operációs rendszert, használjon víruskeresőt, csak ismert személyektől fogadjunk barátkérést.

Az AI jövője a kiberbiztonságban

A kiberbiztonságon belüli mesterséges intelligencia egyszerűen segít a szervezeteknek a megfigyelésben, jelentéstételben, észlelésben és a kiberfenyegetések leküzdésében, hogy megőrizzék az adatok bizalmas kezelését. Az egyének körében tapasztalható növekvő tudatosság, az információs technológia fejlődése, a hírszerzés fejlesztése, a rendőrségi munkamegoldások és a különböző forrásokból gyűjtött információk növekvő mennyisége megkövetelte a továbbfejlesztett és megbízható kiberbiztonsági megoldások használatát.

A kibertámadások minőségének és gyakoriságának növekedése a mesterséges intelligencia segítségével ösztönzi a kiberrendszereket. Világszerte a növekvő kibertámadások felkeltették a szervezetek figyelmét adataik védelmére. A kiberbűnözők mögött meghúzódó fő ok a politikai versengés, a versenyzők nyereségszerzése és más nevek bántalmazása, nemzetközi adatlopás stb.

Az adatbányászat megközelítése a kiberbiztonság érdekében

Mindennapi életünkben az internet és a kommunikációs technológiák használata nagy szerepet játszik. Az adatbányászati képességet kiberbűnözők és biztonsági szakértők is kihasználják. Az adatbányászati alkalmazások elemzések, programok viselkedése, böngészési szokások stb. alapján a jövőbeli kibertámadások észlelésére használhatók. Az internethasználók száma fokozatosan növekszik, így óriási biztonsági kihívások elé állítjuk a kibervilágban való munkavégzést.

A rosszindulatú programok, a szolgáltatásmegtagadás, a szippantás, a meghamisítás és a kiberstalking jelentik a fő kiberfenyegetéseket. Az adatbányászati technikák intelligens megközelítést biztosítanak a fenyegetésészleléshez a rendellenes rendszertevékenységek, valamint a viselkedési és aláírási minták figyelésével. Ez a cikk kiemeli a fenyegetéselemzést és -észlelést szolgáló adatbányászati alkalmazásokat a rosszindulatú programok speciális megközelítésével, valamint a szolgáltatásmegtagadási támadások nagy pontossággal és rövidebb idő alatt történő észlelésével.

Ransomware

A legveszélyesebb rosszindulatú szoftvereket, például a Ransomware-t, a kiberbűnözők gyakran használják egy szervezet adatainak titkosítására, hogy pénzt kérjenek a szervezettől a visszafejtési kulcs megszerzéséért. Ez a rosszindulatú szoftver megakadályozza, hogy a felhasználók hozzáférjenek a rendszerükhöz azáltal, hogy egyszerűen lezárja a rendszer képernyőjét vagy zárolja a felhasználók fájljait a pénz kifizetéséig. Jelenleg a ransomware családokat különböző típusokba sorolják, mint például a kripto-ransomware, bizonyos típusú fájlok titkosítása a fertőzött rendszereken, és arra kényszerítik a fogyasztókat, hogy bizonyos online fizetési technikákkal fizessenek pénzt.

Kiberbiztonság kisvállalkozások számára

A kisvállalkozásokban két fontos tényező van: a szélessávú és az információs technológia új piacok eléréséhez, amelyek növelik a termelékenységet és a hatékonyságot. A kiberbűnözők azonban gyakran a kisvállalkozásokra összpontosítanak a kevésbé kompetens biztonsági mechanizmusok, a biztonsági mentési adatok és a védelmi ismeretek hiánya miatt. Ezért minden kisvállalkozásnak kiberbiztonsági politikára van szüksége, hogy megvédje vállalkozását, ügyfeleit és adatait a növekvő kiberbiztonsági fenyegetések ellen.

Kiberbiztonság az IoT-vel

Az IoT-alapú kiberbiztonság egy olyan technológia, amelyet a dolgok internetén belüli csatlakoztatott eszközök és hálózatok védelmére használnak, tehát a tárgyak internete magában foglalja a számítástechnikai eszközök, digitális és mechanikus gépek, állatok, tárgyak stb. összekapcsolását. Minden objektum egyedi azonosítóval van megadva és az adatok külön-külön történő átvitelének képessége a hálózaton keresztül. A különböző eszközök internethez való csatlakozásának engedélyezése számos fő kockázatnak teszi ki őket, ha nem biztosítják őket hatékonyan, mint például a kibertámadások.

Etikus hackelés

Az etikus hackelés a szervezet számítógépes rendszeréhez, adataihoz, alkalmazásához vagy infrastruktúrájához való illegális hozzáférés megszerzésére irányuló engedélyezett kísérlet. Ez a feltörés egyszerűen a rendszer ellenőrzését célozza, különben a hálózatot a rosszindulatú hackerek elpusztíthatják vagy kihasználhatják. A vállalat kiberbiztonsági mérnököket bérel fel különböző tevékenységek elvégzésére a rendszer védelmének tesztelésére. Összegyűjtik és megvizsgálják az adatokat, hogy megértsék, hogyan erősíthetik meg a hálózat vagy a rendszer biztonságát.

Kiberbűnözés és bűnüldözés

A kiberbűnözés száma világszerte növekszik, ezért nagyon nehézzé vált az igazságszolgáltatás szabályai a kibertámadások áldozatává vált emberek és vállalkozások számára. Tehát minden országban van egy éber kiberbűnözéssel foglalkozó részleg, amely egyszerűen megfigyeli a kiberbiztonsági ügyeket mind az országon belüli, mind az országon kívüli támadásoknál.

Kriptográfia

Az adatok titkosításának és ezt követően a visszafejtésének gyakorlatát titkosításnak nevezik. Tehát ez a legfontosabb kiberbiztonsági tartomány. Nagyon hasznos az adatok védelmében, és elkerüli, hogy a kiberbűnözők középen használják fel adatait. Még ha a bűnöző meg is szerzi az információt, a titkosítás miatt nem kap semmilyen adatot. Tehát a bűnözőnek szüksége van egy visszafejtő kulcsra. A kiberbiztonsági szakértők egyszerűen a kriptográfiát használják olyan rejtjelek, algoritmusok és egyéb biztonsági intézkedések tervezésére, amelyek kódolják és megvédik az ügyfelek adatait és a vállalatokat. Kérjük, tekintse meg ezt a linket: Mi a kriptográfia: típusok, eszközök és algoritmusai .

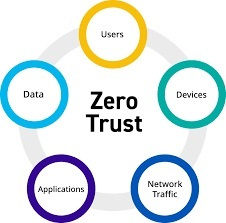

Zero Trust architektúra

A Zero Trust Architecture (ZTA) egy biztonsági modell, amely megfelelő hitelesítés nélkül egyetlen felhasználónak és eszköznek sem ad engedélyt. Így ez egy nagyon biztonságos hálózat, így nem engedi meg a rosszindulatú támadásokat. A ZTA a kiberbiztonság stratégiai megközelítése, amely megvédi a szervezetet azáltal, hogy egyszerűen csökkenti az implicit bizalmat, és folyamatosan érvényesíti a digitális interakció minden fázisát. Itt az implicit bizalom azt jelenti, hogy a hálózatba kerülő felhasználók, például a fenyegetés szereplői, valamint a rosszindulatú bennfentesek szabadon mozoghatnak oldalirányban, és megengedhetik az érzékeny adatokat a részletes biztonsági ellenőrzések hiánya miatt.

Kiberbiztosítás

A kiberbiztosítás egy olyan biztosítási típus, amely biztosítható a vállalkozások kibertámadásai elleni védelmére, és gyakrabban az IT-infrastruktúrával és -tevékenységekkel kapcsolatos kockázatok ellen. Jelenleg a kibertámadások nem irányíthatók, és kockázataik potenciális veszteségeket okozhatnak. A kiberbiztosítási kötvény fedezete belső fedezetet nyújt különböző veszteségekre, mint például adatmegsemmisülés, feltörés, lopás, zsarolás, a szolgáltatási támadások visszautasítása, az adatok védelmének elmulasztása stb.

A kiberbiztosítási fedezet kétféle első féltől származó fedezetben és harmadik féltől származó felelősségbiztosításban érhető el. A vásárláshoz választhat egy vagy mindkét típust. Az első féltől származó biztosítás egyszerűen megvédi a szervezetet, ha kiadásai merülnek fel egy adatvédelmi incidens miatt, vagy ha a szervezetet feltörték, míg a harmadik féltől származó biztosítás egyszerűen biztonságot nyújt, ha egy ügyfél, partner vagy szállító felhasználja Önt az adatszivárgás megtörténtének engedélyezésére.

Néhány további kiberbiztonsági szeminárium témája

Az alábbiakban felsorolunk néhány további kiberbiztonsági szeminárium témát.

- Behatolásérzékelő rendszerek.

- Hálózati biztonság.

- Kiberbűnözés.

- Adatvédelem-tudatos gépi tanulás.

- Cyber Threat Intelligence.

- Adatok és magánélet védelme az elosztott rendszereken belül.

- Küldetéskritikus és időérzékeny hálózatok.

- Elosztott komplex esemény feldolgozása.

- A támadási útvonal azonosítása.

- SDN biztonság.

- Moving Target Defense vagy MTD.

- Elosztott és együttműködésen alapuló tűzfalak.

- Pénzmosás Bitcoinon keresztül.

- Fenyegetés Intelligencia.

- SDN vagy NFV biztonság.

- Kritikus infrastruktúra és ipar 4.0 biztonság.

- A kapcsolati réteg biztonsága. Biztonságos érzékelés az intelligens városokon belül.

- Elosztott elemzés és adatintegritás.

- Hozzáférés-vezérlés elosztott környezeteken belül.

- Hírnév és bizalom a hálózatokon belül.

- Lopakodó támadók észlelése.

- Gazdagép és hálózati adatok korrelációja a behatolás észleléséhez.

- Támadási forgatókönyvek észlelése.

- Adatok minősége az elosztott rendszereken belül.

- Tartalomközpontú hálózat és névvel ellátott adathálózat.

- Hozzáférés-vezérlés DNE-ken belül (elosztott hálózati környezetek).

- A hálózati funkciókat a szoftver és a hálózati funkciók virtualizálása határozza meg.

- Esemény által kiváltott számítástechnika az elosztott rendszereken belül.

- Alkalmazott fenyegetésvadászat.

- Dinamikus fenyegetésértékelés a Bayes-hálózatokon keresztül.

- Az SDN decentralizált vezérlési síkja.

- Hálózati funkció virtualizációs biztonsága.

- Naplófájlok anomáliák észlelése.

- A járműbe történő behatolás észlelési rendszerei.

- Hibamodellek a biztonság szempontjából kritikus IoT-hálózatokon belül.

- Hibatűrési koncepciók a TSN-hez (Time Sensitive Networks).

- Hálózati behatolásészlelés, amely segít betekintést nyújtani a gazdagép tevékenységébe.

Ne hagyd ki – Kiberbiztonsági projektek mérnökhallgatóknak .

Így ez a mérnökhallgatók kiberbiztonsági projektjeinek listájáról szól, amelyek nagyon hasznosak a téma kiválasztásában. A a kiberbiztonság alkalmazásai lehetővé teszi a hitelesítés kezelését hálózati biztonsággal, valamint felhőbiztonsági technológiákkal. Itt egy kérdés, hogy mi az a biztonsági rendszer?