Egy olyan évszázadban élünk, ahol sok vállalkozásunkat és kommunikációs folyamatunkat digitalizálják. Ma a technológia fejlődésével könnyen megoszthatjuk az információkat sokkal nagyobb arányban távoli helyekre. Emellett ma már több olyan vállalkozás működik, amely online teljesít. A fejlődésével IoT alapú termékek, nagy mennyiségű információt osztanak meg és használnak fel. Mivel inkább az online szolgáltatásokra támaszkodunk a banki szolgáltatások, a jegyfoglalás, az ételrendelés stb. Szempontjából, a biztonság megsértésének állandó kockázata is fennáll. Az információk biztonságának biztosítása érdekében alkalmazott egyik intézkedés a Titkosítási folyamat.

Mi a titkosítási folyamat?

Az ókorban az emberek néhány titkos módszert használtak a fontos információk elrejtésére, amikor azokat egyik helyről a másikra szállították. Itt az információkat titkos kódokká alakították, amelyek elrejtik az információk valódi jelentését. Csak a feladónak és a fogadónak lenne tisztában a használt módszer lebontásának módszerével. Ez a módszer megőrizné az információk biztonságát, bár útközben ellopják őket. Ezeket a módszereket ma alkalmazzák rejtjelezés

A titkosítás a rejtjelezés egy olyan formája, ahol az üzeneteket vagy információkat úgy kódolják, hogy csak arra jogosult személyek férhetnek hozzá. A „Titkosítás” szó a görög „Kryptos” szóból származik, ami rejtettet vagy titkosat jelent. Itt az üzenetek tartalma átrendeződik, vagy más számokkal, ábécékkel, képekkel stb. Kerül helyettesítésre a valós üzenet elrejtése érdekében. A titkosítás gyakorlata Kr. E. 1900 elejére nyúlik vissza. Az 1970-es évekig csak a kormány és a nagyvállalkozások használták a titkosítást, miközben megosztottak minden fontos információt. Az idő múlásával azonban bonyolultabb új módszereket és algoritmusokat alkalmaznak.

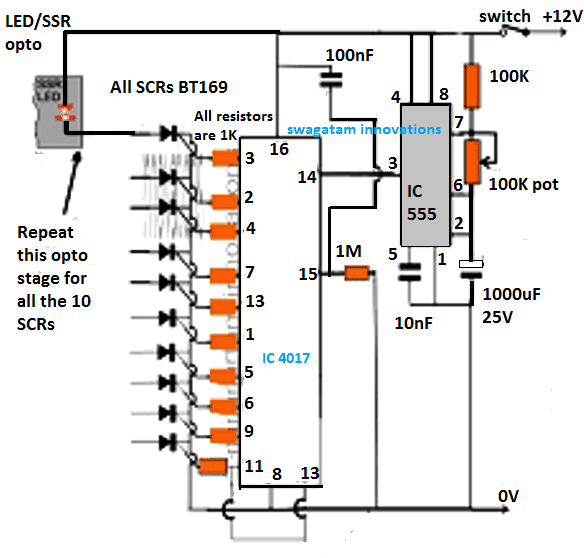

A titkosítási folyamat folyamata

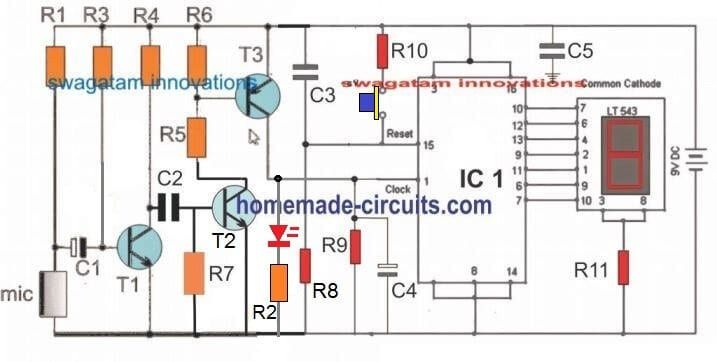

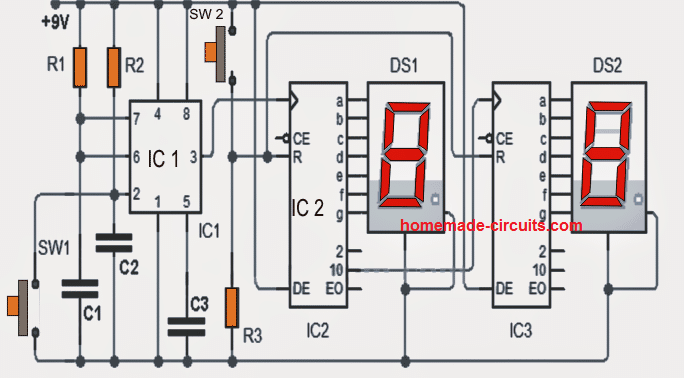

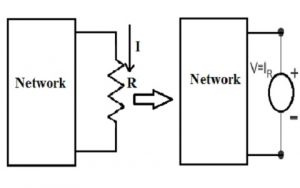

Az adatok, a titkosítási motor és a kulcskezelés a titkosítási folyamat három fő alkotóeleme. A védendő adatokat titkosítási algoritmus segítségével titkosítják. A feladó dönt a használni kívánt algoritmus típusáról és a kulcsként használandó változóról. Ezután ezeket a titkosított adatokat csak a feladó által megosztott megfelelő kulccsal lehet visszafejteni.

Titkosítási folyamat

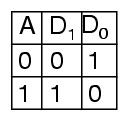

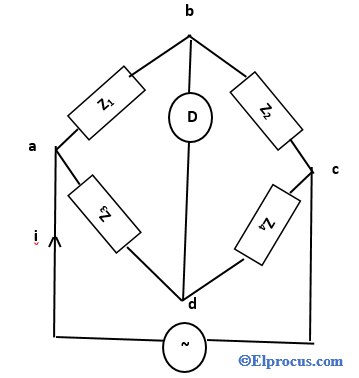

A titkosítási algoritmusok kétféle - szimmetrikus és aszimmetrikus. A szimmetrikus ciprusok közismert nevén titkos kulcs titkosítás. Ez az algoritmus egyetlen kulcsot használ. Itt a kulcsot a feladó megosztja az engedélyezett címzettekkel. Az Advanced Encryption Standard a széles körben használt szimmetrikus algoritmus.

Az aszimmetrikus titkosítási algoritmus privát kulcs titkosításként is ismert. Ez az algoritmus két különböző kulcsot használ - magánkulcsot, nyilvános kulcsot. Ezek a kulcsok logikusan kapcsolódnak. Itt a prímszámokat használják a kulcs elkészítéséhez. Ez megnehezíti a titkosítás visszafejtését. A Rivest - Shamir - Adleman az általánosan használt aszimmetrikus titkosítási algoritmus.

A titkosítási folyamat típusai

Számítás közben a titkosított adatokat vagy információkat „Ciphertext” néven ismerjük. Titkosított üzenet elolvasásához az olvasónak meg kell oldania azt. A titkosítatlan adatokat „sima szövegnek” nevezik. Az üzenet titkosításához vagy visszafejtéséhez bizonyos képleteket használnak. Ezeket a képleteket titkosítási algoritmus néven ismerjük, népi nevén „Ciferek”. Ezek különböző típusú Cipherek, amelyeket az alkalmazás alapján használnak. Ezek az algoritmusok tartalmazzák a „Key” nevű változót. A „Key” változó fontos szerepet játszik az üzenetek titkosításában és visszafejtésében. Ha egy betolakodó megpróbálja visszafejteni az üzenetet, meg kell kitalálnia az üzenet titkosításához használt algoritmust, valamint a „kulcs” változót.

Funkcionalitásuktól és a számítás bonyolultságától függően ma már többféle titkosítási módszer áll rendelkezésre. Vannak alkalmazástól függően. Néhány népszerű titkosítási típus:

Saját titkosítás (BYOE)

Ez más néven „Hozza magával a kulcsot”. Ez egy felhőalapú biztonsági modell. Itt lehetővé teszi a felhőszolgáltatás ügyfelei számára, hogy saját titkosító szoftverüket és titkosítási kulcsukat használhassák és kezeljék.

Cloud Storage titkosítás

Ezt a modellt a felhőszolgáltatók biztosítják. Itt az adatokat először a titkosítási algoritmus segítségével titkosítják, mielőtt felhőbe tárolják őket. Az ügyfélnek ismernie kell az ilyen típusú modellekben alkalmazott irányelveket és titkosítási algoritmust, és a tárolt adatok érzékenységének szintje szerint kell választania.

Oszlopszintű titkosítás

Ez egy adatbázis titkosítási modell. Itt egy adott oszlop minden cellájában található adatok ugyanazzal a jelszóval rendelkeznek az adatok eléréséhez, az olvasáshoz és az íráshoz.

Megtagadható titkosítás

Ebben a titkosításban az alkalmazott titkosítási kulcs típusától függően az adatok többféleképpen is visszafejthetők. Ez a titkosítás akkor hasznos, ha a feladó előre látja a kommunikáció elfogását.

Titkosítás mint szolgáltatás

Ez egy előfizetésen alapuló modell. Nagyon hasznos a felhőszolgáltatás ügyfelei számára. Azoknak az ügyfeleknek, akik nem rendelkeznek a szükséges erőforrásokkal a titkosítás kezeléséhez. Ez a modell segít az ügyfeleknek azáltal, hogy több bérlői környezetben adatvédelmet nyújt.

Végpontok közötti titkosítás

Ez a modell garantálja a két fél közötti kommunikációs csatornán keresztül küldött adatok teljes védelmét. Itt a küldendő adatokat először az ügyfélszoftver titkosítja, majd elküldi a webkliensnek. A beérkezett adatokat csak a címzett tudja visszafejteni. Ezt a modellt olyan közösségi üzenetküldő alkalmazások alkalmazzák, mint a Facebook, a WhatsApp stb.

Terepi szintű titkosítás

Ez a modell végrehajtja az adatok titkosítását a weboldal meghatározott mezõiben. Néhány példa az ilyen mezőkre: Hitelkártyaszámok, társadalombiztosítási számok, bankszámlaszámok stb. A mező kiválasztása után az adott mező adatait automatikusan titkosítják.

FDE

Ez hardver szintű titkosítás. Automatikusan konvertálja a hardvermeghajtón lévő adatokat olyan formára, amelyet csak az érthet meg, akinek megvan a megfelelő titkosítási kulcs. Annak ellenére, hogy a merevlemezt eltávolítják és egy másik gépbe helyezik, megfelelő titkosítási kulcs nélkül nem lehet dekódolni az adatokat. Ez a modell telepíthető a számítástechnikai eszközre akár a gyártási folyamat során, akár speciális szoftver-illesztőprogramok telepítésével.

Homomorf titkosítási folyamat

Ez a titkosítási folyamat az adatokat titkosított szöveggé alakítja, oly módon, hogy a felhasználók a titkosított adatok veszélyeztetése nélkül dolgozhassanak a titkosított adatokon. Matematikai műveleteket lehet végrehajtani a modell segítségével titkosított adatokon.

HTTPS

Ezt a titkosítást a webszerverek használják. Itt a HTTP-t a TLS protokollon futtatják a webhelyek titkosításához. Nyilvános kulcsú tanúsítványt igényel az adatokat titkosító webszerver.

Linkszintű titkosítási folyamat

Itt az adatok titkosítva vannak, amikor elhagyják a gazdagépet. A következő linknél visszafejtik - amely lehet gazda vagy közvetítő pont. Ezután az adatokat újból titkosítják, mielőtt elküldenék őket a következő linkre. Ezt a folyamatot addig ismételjük, amíg az adatok el nem érik a címzettet. Az útvonalon lévő minden egyes linknek lehet más kulcsa vagy akár más titkosítási algoritmusa is.

Hálózati szintű titkosítási folyamat

Ez a modell titkosítási szolgáltatásokat alkalmaz a hálózati átviteli rétegben. Ez a titkosítási módszer az internetes protokoll biztonságán keresztül valósul meg. Létrejön az IP hálózaton keresztül folytatott magán kommunikáció kerete.

Titkosítási folyamat korlátai, támadásai és ellenintézkedései

A titkosítás nagyon hasznosnak bizonyul az információk biztonságában. Ez az adatvédelmi módszer biztosítja az adatok bizalmas kezelését, hitelesítését, integritását és megtagadását.

A kormány és a bűnüldöző szervek tisztviselői közül sokan világszerte ragaszkodnak a titkosításhoz szükséges hátsó ajtókhoz. Mivel a bűnözők és a terroristák egyre inkább titkosított e-maileken keresztül kommunikálnak, kihívást jelent a kormány számára az információk visszafejtése.

Noha a titkosítási folyamat fontos módszer, önmagában nem biztosíthatja a kényes információk adatbiztonságát az egész élettartama alatt. Bizonyos titkosítási módszerekben lehetőség van az adatok nem megfelelő közzétételére a feldolgozási folyamat során. A homomorf titkosítás megoldást kínál erre a kihívásra, de növeli a számítási és kommunikációs költségeket.

A nyugalmi állapotban lévő titkosított adatok általában fenyegetésekkel néznek szembe. Az adatokkal kapcsolatos közelmúltbeli fenyegetések közé tartoznak a kriptográfiai támadások, az ellopott titkosított szöveges támadások, a titkosítási kulcsok elleni támadások, a bennfentes támadások, az adatok korrupciója és az integritás támadásai, az adatok megsemmisítése, a váltságdíjak támadásai stb. ezeket a támadásokat ellenintézkedésekként használják.

A 2019-es jelentés megállapította, hogy a növekvő kiberbiztonsági fenyegetések magukban foglalják az IoT-eszközökön és a mobiltelefonokon található titkosított adatokat.

A titkosítási folyamat felhasználása

A titkosítás egyes felhasználási módjai a következők:

- A világháború után a katonai és kormányzati szervezetek nagy mértékben használják a titkos és titkos adatok védelmére.

- A felmérés szerint a civil vállalatok 71% -a használ titkosítást egyes adataikhoz szállítás közben, 53% -uk a tárolt adatokon.

- A titkosítási folyamat erősen ajánlott a hálózat , mobiltelefonok, vezeték nélküli kaputelefon, Bluetooth , ATM stb.

GYIK

1). Mi történik, ha titkosítja a telefonját?

Amikor egy androidos telefont titkosítunk, az eszközön lévő összes adat a biztonsági kulcsok mögé zárul, PIN kód, ujjlenyomat, minta vagy jelszó formájában, amelyet csak a tulajdonos ismer. E kulcs nélkül senki sem tudja kinyitni az adatokat.

2). Hackelni lehet egy titkosított telefont?

A telefonra telepített alkalmazások hozzáférhetnek a telefonon elérhető összes információhoz. A keylogger kémalkalmazás megkerülheti a titkosítás által biztosított védelmet. A titkosított adatok olvasása helyett figyeli, amit beír, mielőtt az adatok titkosításra kerülnek.

3). Titkosíthatom a Whatsapp üzeneteket?

Lehetőség van a crypt8, crypt7 stb. Formátumban található biztonsági másolatok visszafejtésére.

4). Hol található a WhatsApp titkosítási kulcs?

A WhatsApp titkosítási kulcs egy „kulcs” nevű fájlban van tárolva a hely felhasználói adatai / data / com.whatsapp / files címen.

5.) Hozzáférhet a rendőrség a telefonon lévő titkosított adatokhoz?

Az adatok titkosításakor beállítunk egy jelszót, amelyet csak a tulajdonos ismer. Hacsak a tulajdonos nem osztja meg a jelszót, a bűnüldöző szervek nem férhetnek hozzá a titkosított információkhoz.

Ma az olyan eszközök használatával, mint az IoT és az online árucikkek növekedése, rengeteg érzékeny adatot töltenek fel és használnak fel a vállalatok. Fontos, hogy megvédje az adatokat illetéktelen harmadik felektől. Sok új titkosítási folyamatok jobb védelmi és biztonsági funkciókkal kerülnek bevezetésre. Néhány a legnépszerűbb titkosítási algoritmus: AES, DES, elliptikus görbe kriptográfia, RSA, Quantum kulcselosztás stb. Melyik típusú algoritmus használ két kulcsot?